Protege la seguridad de tu negocio y mantente al tanto de las vulnerabilidades, amenazas y riesgos en ciberseguridad que deberás tener en el radar.

Cuando hablamos de ciberseguridad, es imposible no mencionar las vulnerabilidades, amenazas y riesgos a los que estamos expuestos hoy en día; y es que, los atacantes evolucionan y se reinventan utilizando cada vez métodos más avanzados para encontrar vulnerabilidades que puedan explotar en nuestras organizaciones. Es por esto, que los desarrolladores se encuentran trabajando en generar nuevos métodos de protección contra estos ataques.

<< Conoce más: Amenazas de ciberseguridad más comunes en Latinoamérica >>

Sin embargo, el conocimiento y conciencia de la presencia de estas brechas es el primer paso para proteger tu organización, por esto, hemos recopilado algunas de las vulnerabilidades que debes prevenir en este 2021.

El equipo de Microsoft género un comunicado sobre 3 vulnerabilidades críticas descubiertas, que afectan específicamente a los servidores Microsoft y son:

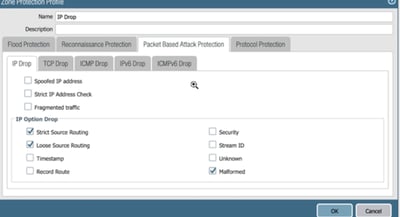

Como medidas a tomar a nivel de los firewalls, en relación a los CVE-2021-24074, CVE-2021-24094 y CVE-2021-24086. A nivel del fabricante, Palo Alto Networks recomienda habilitar packet drop en Zone Protection para descartar paquetes con opciones de enrutamiento de origen incorrecto, estricto y loose debido a que estas opciones permiten a los atacantes eludir las reglas de la política de seguridad que utilizan la dirección IP de destino como criterio de coincidencia.

Imagen 1. Configuración recomendada a nivel de Zone Protection en equipos Palo Alto Networks

<< Te podría interesar: Firewall Palo Alto vs Fortinet >> >>

Las acciones recomendadas anteriormente para mitigar estas vulnerabilidades pueden llegar a generar un impacto en el tráfico legítimo hacia sus servidores Windows. Por lo que se recomienda que este cambio sea evaluado antes de ser realizado dentro de los servidores o en el Firewall.

Por ejemplo, Source Routing de IPv4 está categorizado como inseguro y en los equipos de Windows por defecto debe de estar activado, sin embargo puede haber tráfico legítimo que esté usando este método inseguro para realizar conexiones con el servidor.

Para la vulnerabilidad de DoS en IPv6 cabe destacar que todos los paquetes que estén out-of-order van a ser denegados, en donde puede caer tráfico legítimo, que puede afectar negativamente los servicios con dependencia de IPv6.

Es altamente recomendado que estos cambios sean realizados en ventanas de mantenimiento y después de un proceso de control de cambios. La decisión de aplicar estos cambios se debe realizar desde el área de seguridad informática e información de su organización

En 2021 se han detectado múltiples vulnerabilidades relacionadas a OpenSSL v1.0.2., entre las cuales se encuentran las siguientes:

Para mitigar las vulnerabilidades CVE-2021-23841, CVE-2021-23840 y CVE-2021-23839, se recomienda realizar la actualización del aplicativo OpenSSL a la versión 1.1.1j.

Como podemos observar, es de vital importancia mantener la totalidad de nuestros equipos bajo directrices de actualización de manera periódica. De manera que al momento de ser detectada alguna vulnerabilidad y sea lanzado un parche por los fabricantes, podamos tener acceso a este lo más pronto posible y disminuir así el riesgo.

De igual forma, es importante poder evaluar los cambios que deben ser realizados de manera manual en los equipos y la afectación que estos pueden presentar, todo esto con el fin de afectar lo menos posible la productividad de los servicios otorgados por nuestra organización.

Si te interesa seguir conociendo más respecto a temas de ciberseguridad en tu negocio, te invito a leer nuestro artículo: Amenazas de ciberseguridad, ciberinteligencia y mejores prácticas.

Netdata es reconocido como uno de los mejores partner de servicio de ciberseguridad en todo el mundo, nombrado por fabricantes líderes del mercado. Nuestro talentoso equipo respalda una amplia gama de servicios de seguridad de red y nube, servicios de identidad, implementación de tecnología, gestión de amenazas y respuesta a incidentes de ciberseguridad.

Todos los derechos reservados © Netdata 2024 | Políticas de seguridad | Política para el manejo de datos personales | Política de calidad