¿Qué es UTM Firewall y cómo puede reforzar la seguridad de tu negocio?

Una herramienta como un UTM Firewall brinda máxima seguridad a tu organización. Conoce más características de esta herramienta y de qué manera te permite asegurar tus conexiones.

Un UTM Firewall no es solo una solución integral, sino también un recurso adaptable que amplifica los esfuerzos de tu estrategia de protección de datos corporativos. Descubre cómo esta herramienta se adapta a distintos sectores industriales y mejora la seguridad de tu red corporativa. En un mundo donde la ciberseguridad empresarial es primordial, descuidar las medidas de seguridad podría poner en riesgo la escalabilidad y eficiencia de tu negocio.

¿Qué es un UTM Firewall?

UTM (por sus siglas en inglés, Unified Threat Management) es un dispositivo de hardware o software que integra diversas funciones de seguridad como filtros de paquetes, proxy, sistemas de detección y prevención de intrusos, protección contra malware y control de aplicaciones, entre otros.

A diferencia de los firewalls tradicionales, los UTM ofrecen una gama más amplia de características, lo que les permite ser más dinámicos y seguros. Sin embargo, activar múltiples características en paralelo podría afectar su rendimiento.

La necesidad de soluciones de seguridad integradas

Muchas soluciones de seguridad operan de manera aislada, lo que podría crear brechas de seguridad. En este contexto, surgen soluciones integradas como los UTM Firewall y los NGFW (Next Generation Firewall) para ofrecer una defensa más robusta y cohesiva.

Estas dos herramientas tienen similitudes en cuanto a funcionalidades como IPS, VPN, registro de eventos, monitorización, filtrado de tráfico, control de aplicaciones, seguridad del correo electrónico, DLP (Data Leak Prevention) o antivirus.

4 funciones clave de un UTM Firewall para asegurar la red corporativa

A continuación, te presentamos cuatro funciones clave de un UTM Firewall que podrían reforzar la seguridad de tu red corporativa.

Control web

El control web basado en categorías transforma la gestión de la seguridad en la red, haciéndola más flexible y adaptable a las necesidades empresariales específicas. A diferencia del enfoque tradicional proporcionado por proxies web, que requieren que el administrador maneje perfiles de acceso con bases propias de URL permitidas o restringidas, este método basado en categorías ofrece un conocimiento más profundo y matizado de los sitios web, clasificándolos según su contenido.

Esta innovadora forma de controlar el acceso web simplifica enormemente la administración, permitiendo políticas más ajustadas a las especificidades del sector empresarial. Al disminuir la complejidad de la gestión de accesos, se logra una mayor asertividad en los controles y, en consecuencia, un nivel de seguridad más alto para la empresa.

Además, este enfoque elimina la necesidad de crear y mantener listas extensas de sitios web restringidos, ya sean de contenido adulto, sitios de cracking, warez o similares. La base de URL está completamente estructurada y es actualizada de forma continua por el propio fabricante, asegurando que las políticas de acceso estén siempre al día.

Protección contra malware

La estrategia de protección contra malware en un firewall UTM se basa en un enfoque multicapa que puede integrarse con soluciones antivirus externas, lo cual es vital para las empresas que gestionan grandes cantidades de datos sensibles. Las soluciones UTM comúnmente incluyen un antivirus integrado, ya sea desarrollado internamente o provisto por terceros, y suelen contar con una base de datos actualizada de firmas y direcciones asociadas con contenido malicioso.

Es importante tener en cuenta que la efectividad de la protección contra malware podría verse comprometida si el motor de detección no está completamente integrado en la solución UTM. En otras palabras, un motor antivirus operando como un módulo separado podría no ofrecer el mismo nivel de seguridad que uno completamente integrado.

Lo que hace particularmente útil a esta característica es su capacidad para actuar como un amortiguador de seguridad adicional. Incluso si una organización no tiene una política de protección de endpoints robusta, el firewall UTM puede reducir significativamente los riesgos asociados con dispositivos desactualizados o vulnerables que podrían ser comprometidos.

Si la solución UTM no posee una base de datos propia para la detección de malware, es común que se pueda configurar para trabajar de forma integrada con antivirus externos. De esta manera, cualquier petición que pase a través del firewall, como el acceso a una página web, será dirigida al software antivirus para un escrutinio adicional.

En resumen, aunque el firewall UTM ofrece un nivel de protección contra malware en el punto de entrada a la red, siempre es recomendable adoptar una estrategia de seguridad de múltiples capas que incluya medidas adicionales en los endpoints.

Control de aplicación

Este método ofrece una gestión de acceso más efectiva a aplicaciones clave para la empresa, una ventaja especialmente significativa en ambientes donde proliferan los servicios en la nube y aplicaciones corporativas. También conocido como filtro de capa 7, el control de aplicación representa un avance importante en la seguridad de la información contemporánea, dada la disminución de la eficacia de las políticas basadas únicamente en puertos, protocolos y direcciones IP.

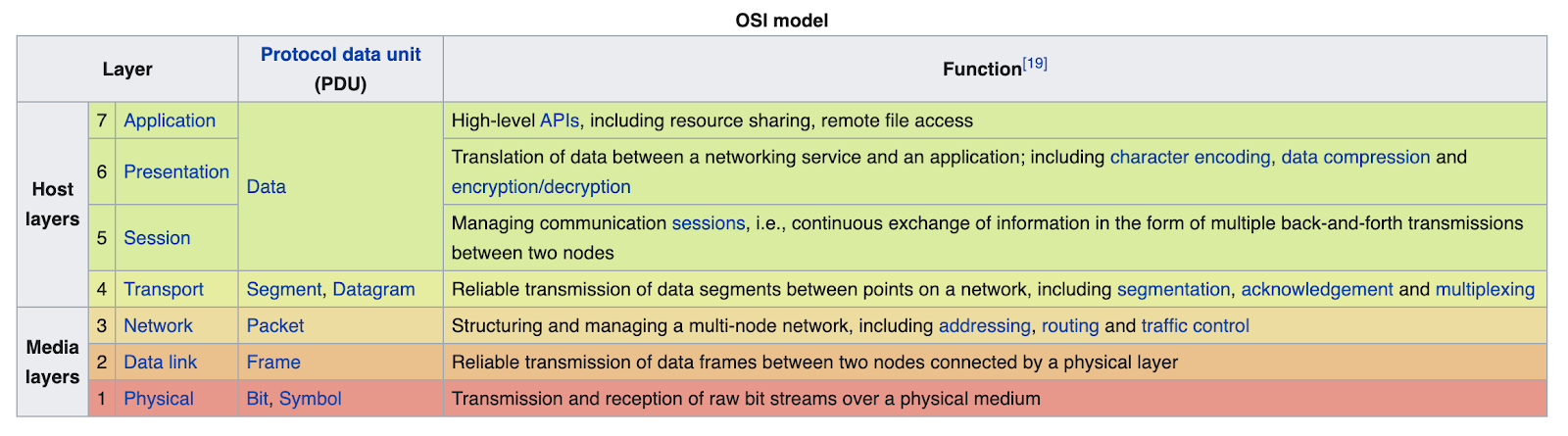

Imagen 1. Modelo TCP/IP y Modelo de Referencia OSI

El principio subyacente del control de aplicación es el filtrado de contenido en la última capa del paquete de red. Esto permite la identificación del comportamiento de una aplicación específica, independientemente de la dirección, el puerto o el protocolo en uso. En función de esta identificación y de las políticas de seguridad establecidas, el sistema puede permitir o bloquear el acceso a dicha aplicación.

Los proveedores mantienen bases de conocimiento actualizadas sobre el comportamiento de diversas aplicaciones, similar a cómo se actualizan las bases de datos de antivirus. Esto asegura que el sistema continúe siendo efectivo incluso después de que las aplicaciones hayan recibido actualizaciones. Ejemplos de estas aplicaciones incluyen Skype, Tor, BitTorrent, entre otros.

En resumen, el control de aplicación ofrece una capa adicional y más sofisticada de seguridad que se adapta a los retos actuales de la gestión de la información y el acceso en entornos empresariales complejos.

Prevención de intrusión

Esta función es esencial para detectar tráfico anómalo y prevenir ataques antes de que comprometan la red, algo especialmente crítico en sectores sujetos a estricta regulación.

La prevención de intrusión es una característica central de los firewalls UTM y opera mediante sistemas que identifican y bloquean ataques potenciales en la red. Estos sistemas emplean algoritmos de reconocimiento de patrones para identificar paquetes de datos que sugieren actividad maliciosa, permitiendo tomar medidas preventivas, como el bloqueo de dicho tráfico.

El uso de sistemas de detección de intrusos (IDS) y sistemas de prevención de intrusos (IPS) puede variar según las necesidades específicas de cada entorno. En algunos casos, los administradores optan por un enfoque pasivo, empleando estos sistemas principalmente para monitorear eventos e incidentes sin tomar acciones de bloqueo.

Sin embargo, en otros escenarios, el firewall UTM no solo registra los eventos sospechosos, sino que también toma medidas proactivas para evitar que paquetes maliciosos alcancen servidores o estaciones implicadas en la comunicación. Este mecanismo desempeña un papel crucial en una estrategia de defensa en profundidad.

Adicionalmente, los firewalls UTM pueden incorporar otras funcionalidades para fortalecer la seguridad de las redes empresariales. Estas capas adicionales de protección contribuyen a la gestión unificada de amenazas (UTM), centralizando y maximizando la eficacia de diversas estrategias de seguridad para proteger a las organizaciones.

Conclusión

El UTM Firewall es una herramienta poderosa y adaptable que puede ser optimizada para enfrentar los desafíos específicos de seguridad de la información en diversas industrias. Sin embargo, como con cualquier tecnología, es vital entender sus limitaciones, especialmente porque muchos de sus servicios, como el Control WEB y el control de amenazas, son a menudo tercerizados y agregados en un enfoque no nativo. Por ello, no esperes a enfrentar una brecha de seguridad para tomar medidas; contáctanos para evaluar cómo un UTM Firewall podría encajar en tu estrategia de ciberseguridad empresarial.

Netdata Cybersecurity

Recent posts