¿Por qué elegir un firewall de Palo Alto Networks?

Palo Alto Networks es conocido como uno de los mejores proveedores de herramientas y tecnología de ciberseguridad en el mundo. Descubre por qué deberías elegir un firewall de este gigante tecnológico.

De acuerdo al Informe de las tendencias del cibercrimen en Colombia, el rango de pérdidas monetarias en en el país por consecuencia de ataques informáticos, va desde los 32 millones de pesos a los 5.000 millones de pesos dependiendo del ataque y del tamaño de la empresa.

Es por ello que me gustaría responder la pregunta “¿Por qué elegir un firewall de Palo Alto Networks?” a medida que menciono algunos puntos que estoy seguro serán de tu interés.

<<< ¿Qué es Palo Alto Networks? >>>

Pero antes me gustaría compartirte la siguiente definición de NIST sobre qué es un firewall:

“Es un dispositivo de interconexión de redes que restringe el tráfico de comunicación de datos entre dos redes conectadas.

Un firewall puede ser una aplicación instalada en una computadora de uso general o una plataforma dedicada (appliance), que reenvía o rechaza / descarta paquetes en una red. Normalmente, los firewalls se utilizan para definir los límites de las zonas. Los firewalls generalmente tienen reglas que restringen qué puertos están abiertos.”

Tercera Generación de Firewalls, NGFW

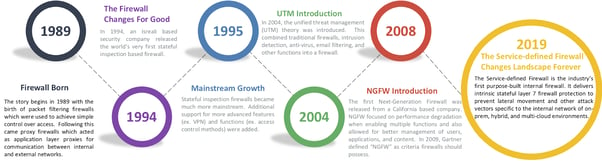

Los firewall han evolucionado hasta llegar a la tercera generación, mejor conocida como Next Generation Firewall (NGFW), la cual nace como resultado del constante cambio y crecimiento de los procesos de negocio, amenazas complejas, nuevas aplicaciones y de cómo los protocolos estaban siendo usados en la Web 2.0.

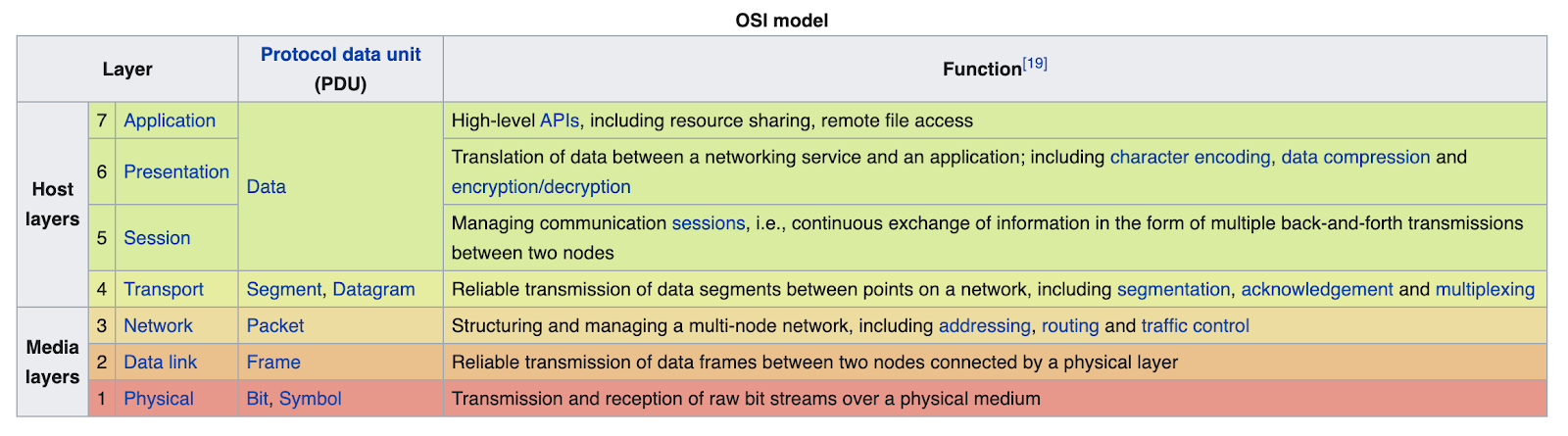

En el año 2007, Palo Alto Networks crea el primer Next Generation Firewall. Uno de los cambios más importantes en esta generación es la visibilidad a nivel de la capa 7 del modelo OSI, permitiendo identificar aplicaciones independientemente del puerto, protocolo o servicio y además inspeccionar el tráfico de las aplicaciones.

<<Leer también: ¿Qué es el firewall y cómo ayuda a detener los ataques?>>

Imagen 1. Modelo TCP/IP y Modelo de Referencia OSI

Existen otras características importantes de esta tercera generación, pero es necesario destacar que un NGFW se diferenció de todo lo que había en el mercado hasta el momento por su cambio de arquitectura, por desarrollar un motor IPS completamente integrado, por cómo realizaba la gestión de recursos, sesiones, políticas y cómo entregaba una visual más granular y/o detallada de lo que estaba sucediendo en el perímetro corporativo de la red.

<<< ¿Cómo funciona un firewall de próxima generación (NGFW)? >>>

En mi opinión, este salto de generación se puede comparar con el salto de los autos a gasolina o diésel a los autos eléctricos. El mismo Nir Zuk, CTO y Co-Fundador de Palo Alto Networks, expresaba que su objetivo era solventar los problemas que las empresas estaban enfrentando con las soluciones de seguridad existentes y es que para ese momento no existía un producto que ofreciera una visibilidad tan detallada y mucho menos con una identificación granular de las aplicaciones.

Gartner menciona en el reporte del año 2009, cuando define lo que es un Next-Gen Firewall, que en el mercado ya existían soluciones de seguridad de red, pero que no se podían definir como NGFW debido a que no contaban con los atributos mínimos, entre esas soluciones están:

-

-

- Soluciones UTMs.

- Soluciones DLP basadas en la red.

- Secure Web Gateway o SWGs.

- Soluciones de seguridad de e-mail.

-

Imagen 2. Historia Resumida de la evolución de las soluciones de Firewalls

¿Por qué elegir Palo Alto Networks?

¿Por qué elegir Palo Alto Networks?, ¿por qué no elegir cualquier otro vendor en el mercado?, ¿que tiene Palo Alto Networks a nivel NGFW que no tengan las demás empresas del sector? Si yo tomara tu lugar también me haría preguntas similares.

A la hora de elegir un vendor, es muy importante conocer su reputación. Si el día de mañana pasa algo, ¿esta marca me va a poder responder como lo requiere mi empresa? Allí es donde empezamos a fijarnos si nos puede ayudar a cumplir nuestros objetivos y nuestros retos.

Estos retos y objetivos pueden ser distintos de acuerdo al negocio y a la vertical que pertenezca tu empresa, pero en general lo que buscamos es una solución que nos permita conservar la confidencialidad, integridad y disponibilidad de nuestros datos y, que al final del día evitemos perder clientes, dinero o nuestra reputación debido a que nuestra infraestructura se vio comprometida.

Reputación incomparable de Palo Alto como Factor de Decisión

En el caso de Palo Alto Networks, su reputación habla por sí sola:

-

- Es el líder indiscutible en el espacio de la ciberseguridad.

- El 85% de las empresas en Fortune 100 tienen soluciones NGFW de Palo Alto Networks.

- El 70% y el 65% de las empresas en Fortune 100 usan soluciones de Prisma Cloud y Cortex respectivamente.

Nominado como líder por novena vez consecutiva en el cuadrante mágico de Gartner para Firewalls de Red, obtención de la mayor puntuación en cuanto a la efectividad de la solución NGFW y, el mayor cubrimiento de técnicas en el framework de MITRE ATT&CK.

También ha sido nominado como líder por segunda vez consecutiva por Forrester en la Guia de compradores para Zero Trust eXtended Ecosystem Platform Providers, entre otras nominaciones de peso en la industria de ciberseguridad, que evidencian la gran reputación y confianza que depositan los clientes a nivel global en una marca como Palo Alto Networks.

Pero no todo es reputación. Es importante también entender qué soluciones ofrece Palo Alto Networks, cómo estas se diferencian y cómo pueden ayudar a tu empresa a enfrentar los retos de la seguridad digital.

<<Te podría interesar leer este artículo comparativo: Firewall Palo Alto Networks vs Fortinet>>

Plataforma integrada de seguridad

Los NGFW no son nuevos en el mercado, existen múltiples marcas que comercializan su producto con esa etiqueta, entre las cuales puedes encontrar:

-

-

- ForcePoint

- Sonic Wall

- Barracuda

- Cisco

- CheckPoint

- Sophos

- Juniper

- Fortinet

- Huawei

- WatchGuard

- VersaNetworks

-

Aunque cada uno de estos fabricantes integra tecnologías propietarias o de terceros en sus productos, todos tienen características mínimas por las cuales se les considera NGFW. Algunas de estas marcas aún comercializan UTMs en sus líneas de productos, como en el caso de Fortinet, SonicWall, WatchGuard y Sophos.

Ciertos vendors ofrecen soluciones que enfrentan problemas de rendimiento en ambientes reales o de producción. Incluso, algunas hojas técnicas referencian datos que bajo ciertos factores, y dependiendo del ambiente, no son posibles de alcanzar.

Por otro lado, pueden existir compromisos en la solución, que intenten llenar con otros productos del portafolio o incluso con licenciamientos adicionales, aumentando los costos de adquisición al final del día. Personalmente, he visto este comportamiento en algunas de las marcas antes mencionadas cuando no logran crear un ecosistema o plataforma de seguridad integrada totalmente.

Un NGFW debe bloquear ataques y amenazas, tener visibilidad de capa 7, identificar contenido y usuarios, filtrar URLs a través de categorización, realizar descifrado SSL y proteger e identificar vulnerabilidades conocidas y desconocidas.

Lo anteriormente nombrado es un must. Pero realmente no se ofrece nada innovador que genere un efecto WOW si la plataforma de seguridad no está totalmente integrada entre todos los productos como lo mencione anteriormente.

Beneficios extraordinarios de Palo Alto Networks

El firewall de Palo Alto Networks te ofrece beneficios incomparables que debes conocer para descubrir porqué es el mejor vendor de NGFW que hay en el mercado. A continuación te describo algunas en orden de relevancia:

Primer NGFW con Tecnología ML (Machine Learning)

- Garantiza la única prevención de suplantación de identidad y software malicioso en línea de la industria y detener amenazas desconocidas a medida que llegan a tu red.

- Automáticamente reprograma tu red con actualizaciones de firmas sin demora para todas las demás amenazas.

- Puedes obtener una identificación precisa sin firma de todos los dispositivos de Internet de las cosas (IoT) no administrados y utilizar la telemetría para optimizar las políticas de seguridad, eliminando las brechas de seguridad debido a malas configuraciones. De esta manera, adoptas una plataforma de seguridad de red consistente, integrada y de la mejor clase disponible en entornos físicos, virtuales, y contenedores entregados en la nube, con una gestión completamente centralizada.

La funcionalidad de ML está embebida en el firewall de forma nativa y no requiere sensores o algún hardware adicional para hacer uso de esta inteligencia. Anteriormente se usaban modelos de Machine Learning fuera de banda para la detección de malware o phishing, pero con este avance de Palo Alto Networks ya se usan modelos ML en línea para prevenir ataques previamente desconocidos.

WildFire como Prevención de Malware conocido y desconocido

WildFire usa módulos de aprendizaje automático (ML) en línea para identificar y prevenir amenazas nuevas y desconocidas, protegiendo a los usuarios antes de que una amenaza pueda incluso ingresar en tu red.

Con su singular capacidad de transmisión de firmas en tiempo real, WildFire te garantiza protección contra ataques desconocidos segundos después de que se descubren por primera vez. Esta funcionalidad agrega muchísimo valor si en tu empresa existe un gran intercambio de información, ya sea vía correo electrónico o algún otro medio digital.

La capacidad de tener una respuesta antes amenazas no conocidas puede ser el diferencial entre pasar de una red no comprometida a una red totalmente comprometida.

Seguridad de IoT (Internet of Things)

Es la primera seguridad completa de IoT de la industria, ofreciendo un enfoque basado en aprendizaje automático para descubrir todos los dispositivos no administrados, detectar anomalías de comportamiento, realizar recomendaciones basadas en el riesgo y corregir de forma automatizada sin la necesidad de sensores o infraestructura adicional.

Esta combinación única de visibilidad de IoT y el Firewall de próxima generación permite la segmentación de red basada en el contexto para reducir la exposición al riesgo. El valor de este tipo de enfoque en TI y OT lo explica muy bien José Cabello en su artículo “Retos de ciberseguridad en la industria 4.0”.

Respuestas Automáticas al comportamiento del usuario

Ya sea que las credenciales de un usuario se vean comprometidas o necesite proporcionar acceso temporal a los usuarios, los DUG (Grupos de Usuarios Dinámicos) y DAG (Grupo de Direcciones Dinámicas) te permiten aprovechar los datos de comportamiento de los usuarios, direcciones y dispositivos para hacer cumplir automáticamente las políticas de seguridad en tiempo real.

Esta funcionalidad aporta un gran beneficio a todas las áreas en general, ya que se pueden construir políticas completamente dinámicas basadas en el negocio, en comportamientos y en comportamientos anómalos, además reduce la carga de TI al no tener que modificar o aplicar políticas estáticas en los ambientes, lo que habilita enormemente la automatización.

Seguridad de DNS

Permite aplicar análisis predictivo, aprendizaje automático y automatización basado en nube, así como bloquear ataques que utilizan el protocolo DNS.

La estrecha integración con el Firewall de Próxima Generación le brinda protecciones automatizadas, evita que los atacantes eludan medidas de seguridad y elimina la necesidad de herramientas o cambios en el enrutamiento DNS.

La analítica integral permite una comprensión profunda de las amenazas y capacita al personal de seguridad con el contexto para optimizar su postura de seguridad. Esta funcionalidad es una de mis favoritas.

Muchas veces los equipos de seguridad confían plenamente en el protocolo DNS por ser históricamente un protocolo de infraestructura, incluso el usuario común muchas veces no tiene conocimiento que hay un protocolo que corre en segundo plano que realiza todas las traducciones de nombres que podamos entender a direcciones IP y se le conoce como el diario telefónico de internet.

Por lo que la capacidad de ver sobre el tráfico DNS entrega una visibilidad mucho más completa. Esta funcionalidad en conjunto con DUG o DAG entrega un nuevo nivel de automatización en Firewalls de Próxima Generación.

Protege tu negocio con la garantía de Palo Alto Networks

Desde que Palo Alto Networks fue fundada, se ha dedicado no solo a crear productos y soluciones de seguridad, sino también a crear una plataforma operativa de seguridad que resuelva los innumerables retos a nivel de ciberseguridad.

¿Por qué adquirir una plataforma operativa integrada de seguridad? Porque te permite automatizar con confianza la identificación, protección, detección y respuesta de amenazas a lo largo de todos tus ambientes: nube, red y puntos finales; utilizando un enfoque basado en datos y análisis precisos.

La plataforma integrada de Palo Alto Networks te permite además adoptar fácilmente las mejores prácticas y utiliza un enfoque de cero confianza (Zero Trust) para reducir al máximo la superficie de ataque.

<<< Te podría interesar: ¿Cómo evitar ciberataques en general? >>

Hoy más que nunca debido a que las amenazas son dinámicas, se necesita seguir evolucionando para mantenerse a la vanguardia. Las nuevas capacidades técnicas deben estar estrechamente integradas y basarse en su valor.

Con el framework de aplicaciones de Palo Alto Networks, puedes consumir rápidamente aplicaciones de seguridad innovadoras, utilizando tus datos de seguridad, sensores y puntos de refuerzos existentes.

Ya sea que estén desarrolladas por tu propio equipo de desarrollo o por terceros, estas aplicaciones pueden detectar e informar sobre amenazas, y/o automatizar los flujos de trabajo para reducir los tiempos de respuesta. De esta manera, la plataforma operativa de seguridad te permite aprovechar al máximo tu inversión existente en Palo Alto Networks.

Para cerrar, me gustaría compartirte este artículo creado para evitar los errores más comunes a la hora de evaluar una solución de NGFW “5 Critical Mistakes to Avoid: Buying In to NGFW Roadmap Features and Promises”.

Al final del día, no es solo comprar un firewall, es tener la seguridad y la tranquilidad que cuentas con una plataforma nativa y completamente integrada a lo largo de todos tus ambientes.

José Carrizales

Recent posts

Mario Montoya

Los 4 mejores Software Firewalls