Threat intelligence software, ¿cómo elegirlo?

La cantidad de nuevas amenazas que surgen día a día y que se encuentran en constante evolución son el motor para cualquier analista de seguridad de mantenerse actualizado y a la vanguardia, analizando los datos relevantes de estas amenazas. Sin embargo, existe la posibilidad de que se salga de control el recopilar y manejar eficientemente grandes volúmenes de datos para convertirlos en información procesable y evitar proactivamente futuros ataques.

Escrito por: Francis Parra

Al momento de analizar un incidente o un ataque de ciberseguridad, es importante tener una visión completa del panorama, con el fin de comprender los hechos y las motivaciones de los atacantes, para esto juega un papel fundamental las actividades de análisis de inteligencia de amenazas.

La inteligencia de amenazas no es más que el resultado del enriquecimiento de los datos que se recopilan, procesan y analizan para comprender las causas, motivos, objetivos y comportamientos de ataque de los ciberdelincuentes.

Para realizar threat intelligence y llevar a cabo el enriquecimiento de los datos de amenazas, tienes dos opciones:

- Utilizar Open Source Feeds

- Utilizar un software de inteligencia de amenazas

Threat Intelligence con Open Source Feed

Los feeds de inteligencia de amenazas son fuentes continuamente actualizadas que proporcionan información o datos externos sobre riesgos y amenazas existentes o potenciales. Sin embargo, existen algunas diferencias que distinguen a los diferentes feeds entre sí. Principalmente, el tipo de contenido que brindan.

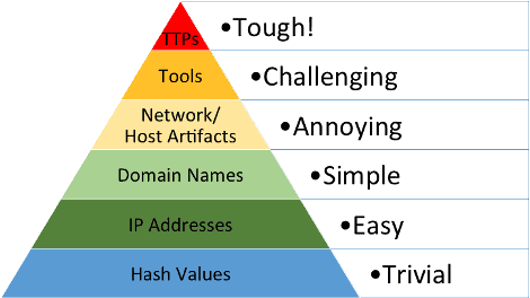

Los feeds de inteligencia de amenazas proporcionan detalles asociados a indicadores de compromiso (IOC): Hashes, nombres de dominio, direcciones IP, etc. La “Pyramid of Pain” de David Bianco es una gran manera de ilustrar los tipos de indicadores que existen, así como también cuánto “dolor” pueden causar a sus adversarios.

Ilustración 1. Pirámide del dolor

Sin embargo, muy pocos feeds proporcionan "inteligencia" real. Esto depende principalmente de los analistas de seguridad en tomar estos datos o información, procesarlos y convertirlos en inteligencia procesable (lo cual requiere un esfuerzo adicional). De lo contrario, la sobrecarga de información puede provocar que los equipos de seguridad se ahoguen con la fatiga de alertas que se pueda llegar a generar.

A continuación, recomendamos algunos feeds, que a mi consideración son bastante útiles para consultar y compartir inteligencia de amenazas:

- Github (tiene integrado más de 75 feeds diferentes)

- Spamhaus.

- AlienVault OTX.

Threat Intelligence con Software especializados

Los softwares de Inteligencia de amenazas son plataformas que utilizan datos de seguridad global para ayudar a identificar, mitigar y remediar de manera proactiva las amenazas de seguridad existentes o potenciales en la red de las organizaciones, de manera personalizada.

Los software de Inteligencia de amenazas agregan inteligencia de seguridad de proveedores, analistas y otras fuentes confiables sobre amenazas y actividades sospechosas detectadas en todo el mundo a través de distintos feeds de inteligencia de amenazas. Estos datos pueden venir en forma de direcciones IP maliciosas, dominios, archivos hash y más; con esto los softwares convierten estos análisis avanzados en inteligencia procesable para detectar actividad maliciosa dentro de la red de las organizaciones.

Recomiendo abiertamente la solución AutoFocus de Palo Alto Networks, como software de Inteligencia de amenazas. Este servicio hace que el análisis de amenazas, con contexto completo, esté disponible para organizaciones de todos los tamaños. Este servicio alojado brinda a los equipos de operaciones de seguridad la inteligencia, la correlación, el contexto y los flujos de trabajo de prevención automatizados que necesitan para identificar y responder a los eventos en tiempo real.

AutoFocus también incluye acceso a un repositorio de inteligencia procesable de Unit 42, el equipo de investigación de amenazas internas de Palo Alto Networks. Unit 42 advierte a los usuarios sobre los adversarios y las campañas que se dirigen a organizaciones específicas para que puedan detener las amenazas. Alguna de las características principales de AutoFocus son:

- Contexto dado por investigadores de Unit 42.

- Integración con sistemas de terceros.

- Flujos de trabajo de prevención automatizados.

¿Cómo elegir un software de Inteligencia de Amenazas?

Si estás evaluando la posibilidad de elegir un software de inteligencia de amenazas para tu equipo de operaciones de seguridad, recomendamos tomar en cuenta las siguientes características y de acuerdo con las necesidades de tu organización, elegir la opción que mejor se adapte:

- La clave principal de cualquier software de inteligencia de amenazas es la capacidad de analizar y compartir datos de amenazas.

- Software Integral que sea capaz de identificar firmas de amenazas en una red y transmitir esa información a otros stakeholders, así como extraer información sobre nuevas amenazas de las fuentes integradas al software.

- Capacidad de clasificar los datos y las alertas cuando se identifican amenazas.

- Alertar comportamientos cuando surjan amenazas legítimas, así se evitará el popular término “fatiga de alertas” que pueden retrasar los tiempos de atención de otras alertas que si sean realmente prioritarias.

- Posibilidad de priorizar comportamientos predeterminados a través de consultas personalizadas.

- Tomar en cuenta si el software cuenta con módulo de gestión de vulnerabilidades, aunque no sea el fuerte de este tipo de software es un plus que complementa las características de los softwares de inteligencia de amenazas con el fin de disminuir los tiempos de remediación de vulnerabilidades.