Threat Intelligence vs Threat Hunting, diferencias y ventajas

¿Buscas una protección robusta y avanzada para mantener alejados a los ciberdelincuentes? Implementando Threat Intelligence y Threat Hunting lograrás tenerla.

Escrito por: Francis Parra

Existen diferentes enfoques para aumentar las defensas de ciberseguridad de una organización contra atacantes. Dos de ellas son las conocidas como Threat Intelligence y Threat Hunting.

Aunque ambas aportan valiosos resultados en la estrategia de ciberseguridad de las organizaciones, es importante destacar que son dos metodologías completamente diferentes, pero que al complementarse pueden generar resultados aún más valiosos.

La inteligencia de amenazas, Threat Intelligence, es el resultado del enriquecimiento de los datos que se recopilan, procesan y analizan para comprender las causas, motivos, objetivos y comportamientos de ataque de los ciberdelincuentes.

Mientras que la cacería de amenazas, Threat Hunting, se trata de una búsqueda proactiva de amenazas internas o externas que permite identificar las amenazas cibernéticas que acechan sin ser detectadas en la red de las organizaciones, incluso es posible identificar intrusos en la red que hayan evadido defensas sin ser detectados.

Diferencias entre Threat Intelligence y Threat Hunting

¿Qué hace la inteligencia de amenazas?

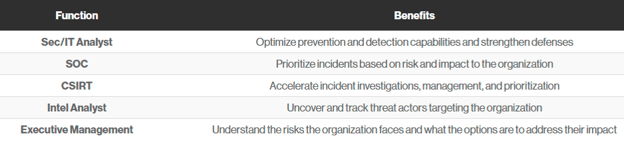

La inteligencia de amenazas beneficia a las organizaciones de tal manera que al enriquecer los datos de amenazas para entender mejor cómo actúan sus atacantes, adquieren la habilidad para responder más rápido a los incidentes y adelantarse de manera proactiva al próximo movimiento de un ciberdelincuente.

Para las pequeñas y medianas empresas - PYMES, estos datos si son bien utilizados les ayudan a alcanzar un nivel de protección que económicamente hablando estaría fuera de su alcance.

Por otro lado, las empresas con grandes y robustos equipos de seguridad pueden reducir costos y las habilidades requeridas al aprovechar los datos resultados de inteligencia de amenazas y hacer que sus analistas de seguridad sean más efectivos.

Ventajas del Threat Intelligence

Algunas de las ventajas de la inteligencia de amenazas son las siguientes razones:

- Permite descubrir, indagar y entender sobre lo desconocido, lo cual representa para los equipos de seguridad y partes interesadas una ayuda para tomar mejores y más rápidas decisiones en cuanto a invertir mejor en seguridad, mitigar el riesgo y responder ante amenazas.

- Empodera a los equipos de ciberseguridad a entender y revelar los motivos y objetivos de los atacantes, y sus tácticas, técnicas y procedimientos (TTP).

<<Podría interesarte: ¿Cómo ayuda Threat Intelligence en la gestión de vulnerabilidades? >>

¿Qué hace la cacería de amenazas?

El Threat Hunting, a diferencia del Threat Intelligence, siempre va a tener como enfoque inicial la idea de que ya hay una vulnerabilidad explotada, o un intruso dentro de la red, en otras palabras, que la organización ya se encuentra expuesta, por lo tanto, siempre el primer objetivo va a ser encontrarlo.

Una vez un atacante es infiltrado en la red de una organización, pueden pasar hasta meses de permanencia sin que nadie lo note, ganando tiempo para recolectar información, buscar datos confidenciales incluso credenciales para poder moverse lateralmente en el entorno.

De esta manera el atacante logra evadir la detección y cualquier control de seguridad que tenga una organización.

Muchas de las compañías no poseen las capacidades y habilidades de detección avanzadas que son necesarias para evitar que las amenazas persistentes avanzadas permanezcan en la red.

Es por eso que la cacería de amenazas es un componente esencial de cualquier estrategia de defensa en ciberseguridad.

La cacería de amenazas se está volviendo cada vez más importante a medida que las empresas buscan mantenerse a la vanguardia de las últimas amenazas cibernéticas y responder rápidamente a cualquier ataque potencial.

Ilustración 2. Requisitos para una efectiva cacería de amenazas.

<<Conoce más: ¿Cómo hacer Threat Hunting?>>

¿Cómo se complementan Threat Intelligence y Threat Hunting?

Al realizar una cacería de amenazas, como se asume que los atacantes ya están en el sistema, se inicia una investigación para encontrar un comportamiento inusual que pueda indicar la presencia de actividad maliciosa.

Para esto se pueden tomar 3 caminos:

-

- Investigación basada en hipótesis. Normalmente se parte de una hipótesis cuando hay una nueva amenaza identificada globalmente por organizaciones y fuentes de colaboración colectiva, que brindan información sobre las últimas tácticas, técnicas y procedimientos (TTP) de los atacantes.

Cuando se identifica un nuevo TTP, los Threat Hunters inician una búsqueda en su entorno para descubrir si los comportamientos específicos del atacante se encuentran allí. - Investigaciones avanzadas de análisis y aprendizaje automático. Este método combina análisis avanzado de datos y aprendizaje automático para analizar grandes volúmenes de datos, con el fin de detectar comportamientos inusuales que puedan resultar en una posible actividad maliciosa.

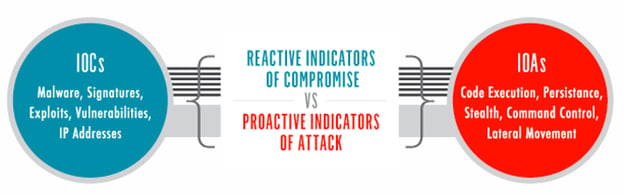

Estas anomalías se convierten en Leads o pistas de búsqueda que son investigadas por los analistas con el fin de identificar amenazas. - Investigación basada en indicadores de compromiso (IOC) o indicadores de ataque conocidos (IOA). Este enfoque implica aprovechar la inteligencia de amenazas para catalogar los IOC (direcciones IP, URL's, hashes de archivos y nombres de dominio maliciosos) e IOA (una serie de acciones que un atacante debe realizar para tener éxito en su objetivo) conocidos asociados con nuevas amenazas.

Luego, estos se convierten en disparadores que los Threat hunters utilizan para descubrir posibles ataques ocultos o actividad maliciosa en curso en su entorno.

- Investigación basada en hipótesis. Normalmente se parte de una hipótesis cuando hay una nueva amenaza identificada globalmente por organizaciones y fuentes de colaboración colectiva, que brindan información sobre las últimas tácticas, técnicas y procedimientos (TTP) de los atacantes.

Los tres enfoques, en especial el último, representan un esfuerzo impulsado por humanos que combina recursos de inteligencia de amenazas con tecnología de seguridad avanzada, para proteger de manera proactiva los sistemas y la información de una organización, e identificar oportunamente amenazas latentes.