¿Qué hacer en caso de un ciberataque?

No basta con tener la mejor tecnología, conoce las acciones que debes hacer en caso de un ciberataque y las tácticas que te podrán ayudar.

Escrito por: Francis Parra

La exposición ante ataques cibernéticos es un tema que cada día se vuelve más importante para las empresas, y comúnmente la estrategia utilizada para enfrentar esta situación está enfocada en la prevención. Pero, ¿qué pasa cuando se materializa el riesgo?, ¿qué pasa cuando las herramientas tecnológicas no previenen el ataque?

Es un gran reto mantener las redes seguras y protegidas ante ataques cibernéticos, de hecho, el profesor estadounidense de informática Gene Spafford afirma lo siguiente:

“El único sistema completamente seguro es aquel que está apagado, encerrado en un bloque de cemento y sellado en una habitación rodeada de alambradas y guardias armados”.

Con lo anterior quiero dejar claro que no sólo basta contar con tecnología de primera, si no del saber “qué”, “cuándo” y “cómo” tomar acciones cuando las herramientas no respondan de la manera esperada.

Actuar de forma planificada, siguiendo una dirección, estableciendo líneas de tiempo y actividades enfocadas en fases, te va a permitir gestionar un ciberataque de manera efectiva y eficiente.

<< Te puede interesar: ¿Qué herramientas puedo usar como protección

Plan de respuesta a incidentes de ciberseguridad: lo que debes hacer en caso de un ciberataque

Es muy importante contar con un Plan de Respuesta a Incidentes de Ciberseguridad, que te permita tener una metodología a llevar a cabo ante un ciberataque. Este plan debe ser socializado con toda la organización y probado constantemente para evaluar su efectividad.

Puedes tomar como referencia algunos estándares internacionales del mercado que son altamente reconocidos, como el Computer Security Incident Handling Guide del NIST y la ISO/IEC 27035:2016 Information technology - Security techniques - Information security incident management.

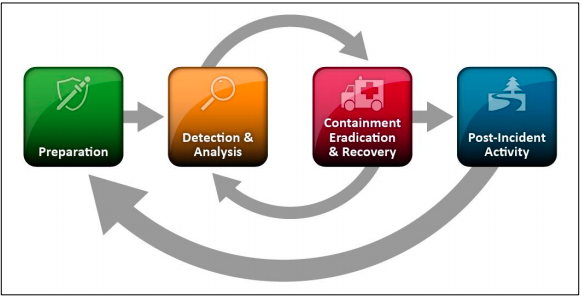

De esta manera, podrás desarrollar tu plan en base a cuatro fases:

-

-

- Planificación y Preparación.

- Detección y Análisis.

- Respuesta: Contención, Erradicación y Recuperación.

- Acciones Post-Incidentes.

-

Fig. 1 - Incident Response Life Cycle – Fuente: NIST.

Fig. 1 - Incident Response Life Cycle – Fuente: NIST.

<< Conoce más: Qué hacer y que no ante una respuesta a incidentes de ciberseguridad >>

Planificación y preparación

El objetivo principal de esta fase es que la organización se encuentre preparada para responder y actuar frente a un ciberataque, tomando en cuenta medidas de prevención y aseguramiento de los sistemas para reducir la superficie de ataque.

Algunas actividades importantes que debes tomar en cuenta en esa fase son:

-

-

- Evaluar la conformación de un Equipo de Respuesta a Incidentes -ERI, CSIRT, SOC, o MDR de acuerdo con tus necesidades, estrategia de negocio y presupuesto.

- Definir roles y responsabilidades a los involucrados designados.

- Definir las herramientas y recursos tecnológicos a utilizar para la prevención, monitoreo y detección de ciberataques, en los sistemas, redes y aplicaciones de la organización.

- Levantamiento de riesgos para conocer el posible impacto en caso de ciberataques.

- Definir el sistema de seguimiento para llevar la trazabilidad de la información, estado y evidencias de los incidentes.

- Definir los mecanismos de notificación de incidentes: matrices de comunicación y escalamiento, formato de reportes, entre otros. Incluyendo SLAs.

-

Detección y análisis

En esta fase juega un papel muy importante contar con una herramienta de monitoreo y detección, que sea capaz de realizar correlación de eventos, Machine Learning y análisis de comportamientos para alertar cualquier comportamiento inusual y sospechoso sobre la red.

Además de contar con personal altamente calificado para analizar, investigar y determinar las acciones correctas a tomar frente un ciberataque de cualquier categoría.

¿Cuáles pueden ser indicadores de la presencia de un ciberataque?

-

-

- Alertas e informes en las herramientas de seguridad.

- Caídas reportadas de servidores.

- Comportamientos inusuales reportados por usuarios finales.

- Otros funcionamientos de los sistemas fuera de lo normal.

-

En caso de detectar un ciberataque, debes tomar en cuenta los siguientes aspectos para recolectar la mayor cantidad de información:

- Realizar un diagnóstico inicial (Triage) que consiste en:

- Identificar los activos comprometidos: Usuarios, Hosts, dominios, entre otros.

- Identificar los artefactos asociados al ciberataque: Direcciones IP, dominios, URLs, tomando en cuenta si son internos o externos.

- Identificar los riesgos asociados al activo comprometido.

- Categorizar el ciberataque (Malware, Phishing, DoS, Defacement, Ransomware, entre otros).

- Asignar prioridad al ciberataque (Alto, medio o bajo).

- Realizar una investigación y análisis preciso, basado en la actividad observada del ciberataque.

- Analizar las acciones tomadas por los sistemas de prevención.

- Realizar análisis de los registros asociados en las diferentes fuentes o sistemas de recolección de eventos (Firewalls, Antivirus, Active Directory, Mail servers, SIEM, XDR, entre otros).

- Realizar Threat Intelligence.

- Realizar análisis basado en Indicators of Compromise – IOC.

- Documentar la información del ciberataque de acuerdo con el formato establecido.

- Notificar el ciberataque a los responsables de acuerdo con las matrices de comunicación y escalamiento, y los tiempos de respuesta establecidos.

<< Conoce más: ¿Cómo gestionar, detectar y responder a ciberataques de forma acelerada?>>

Respuesta: Contención, Erradicación y Recuperación

En esta fase debes ejecutar todas las actividades necesarias para evitar la propagación del incidente y disminuir el impacto sobre los activos comprometidos.

Es importante contar con una estrategia para la toma de decisiones, de manera que sean las más acertadas y oportunas.

Te recomiendo realizar Playbooks con las actividades que se deban ejecutar de cara a los diferentes tipos de ciberataques. De esta manera, contarás siempre con la información documentada y evitarás que las acciones de contención, erradicación y recuperación, tomadas por tu equipo de respuesta a incidentes no cumplan su misión.

¿Qué hacer en una fase de Respuesta?

-

-

- Contener para detener y evitar la propagación del compromiso.

- Erradicar para eliminar cualquier rastro del compromiso.

- Recuperar para traer de vuelta el sistema comprometido a su estado habitual y restablecer su funcionalidad.

-

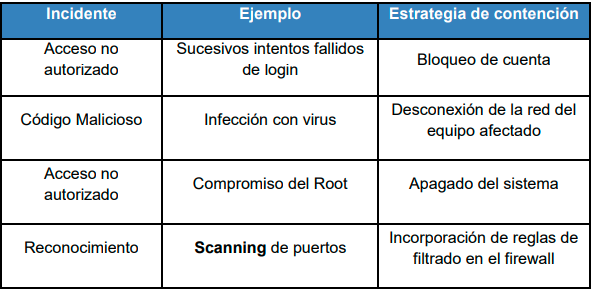

Si bien es cierto, las actividades de esta fase dependen del tipo de ciberataque, te dejo los siguientes ejemplos para que tengas una idea más clara de cómo hacerlo:

Fig. 2 – Ejemplo de estrategias de contención – Fuente: MINTIC.

Fig. 2 – Ejemplo de estrategias de contención – Fuente: MINTIC.

Acciones Post-Incidente

Documentar las lecciones aprendidas y mejoras identificadas durante el proceso de gestión del ciberataque te permitirá tener siempre al alcance información de valor para tener en cuenta sobre futuros ciberataques.

Por ejemplo, dejar por escrito la descripción de las siguientes acciones ayudará a tu equipo:

-

- Exactamente lo que sucedió, en qué momento y cómo el equipo lo gestionó.

- Si se tomaron las medidas o acciones correctas.

- Qué debería hacerse diferente la próxima vez que ocurra un incidente similar.

- Acciones correctivas que puedan prevenir incidentes similares en el futuro.

- Cuales herramientas o recursos adicionales son necesarios para detectar, analizar y mitigar los incidentes en el futuro.

Todo lo anterior puedes documentarlo en una base de conocimiento, de manera que la información quede centralizada en un mismo repositorio y sea de fácil acceso para tu equipo de respuesta a incidentes.

Esperamos que este material fuera de ayuda para conocer qué hacer en caso de un ciberataque a tu empresa. Recuerda que puedes contactarnos para solicitar apoyo o asesoría para mejorar tu respuesta ante un ciberataque.

Netdata Cybersecurity

Recent posts